Los virus se han vuelto más sofisticados, al igual que las funciones de seguridad diseñadas para combatirlos. La protección de pila aplicada por hardware en modo kernel es otra defensa avanzada presente en Windows 11.

El nombre puede ser complicado, pero describe con precisión la función de la característica de seguridad en términos técnicos. Pero, ¿cómo se traduce eso en inglés sencillo? ¿Es siquiera necesario? Averigüemos.

Un curso intensivo sobre el desbordamiento del búfer de pila

Antes de que pueda comprender qué hace la protección de pila aplicada por hardware, debe comprender qué son los ataques de desbordamiento del búfer de pila, porque eso es contra lo que intenta protegerse. Y antes de que puedas comprender eso, debes tener una idea de lo que significa Stack.

En términos más simples, la pila se refiere a las direcciones de memoria que utiliza un programa activo. A cada proceso o aplicación en ejecución se le asigna una pila, incluidos los procesos del sistema. Los datos se escriben y leen desde esta pila, manteniendo una separación de otros procesos que utilizan la memoria.

Pero a veces las cosas van mal y un programa se desborda de su pila demarcada. Esto se denomina error de desbordamiento de pila y puede provocar todo tipo de comportamientos extraños cuando el proceso intenta leer datos que no están destinados a él.

¿Qué son los ataques de desbordamiento del búfer de pila?

Hasta ahora hemos analizado el desbordamiento de pila en el contexto de un error no intencionado. Pero este fenómeno también puede explotarse deliberadamente para controlar programas y procesos alimentándolos con entradas inesperadas.

Estos ataques a la memoria, también conocidos como programación orientada al retorno o ataques ROP, son bastante difíciles de detectar para el programa, ya que la misma memoria desde la que lee sus instrucciones está comprometida. Especialmente si el programa en cuestión es un proceso central del sistema que no puede depender de ningún otro programa de bajo nivel para verificarse.

Esto hace que los ataques de desbordamiento del buffer de pila sean una categoría muy peligrosa de amenazas cibernéticas. Uno de ellos está siendo aprovechado por una ola de nuevos virus.

La solución: protección de pila forzada por hardware en modo kernel

Hemos hablado de cómo la falta de una línea base de bajo nivel para que los procesos del sistema se comparen los deja tan vulnerables a ataques de desbordamiento del búfer de pila como una aplicación normal. Pero ¿qué pasaría si pudiéramos establecer una línea de base en el propio hardware subyacente?.

Eso es exactamente lo que hace la protección de pila aplicada por hardware en modo Kernel. Al utilizar la virtualización, la CPU se aísla de las aplicaciones y procesos en ejecución en su computadora, protegiéndola contra cualquier manipulación mediante manipulación de la memoria.

Esto se debe a que las direcciones de la pila también se mantienen en una pila paralela paralela que no está expuesta al resto de la PC. Cada vez que un proceso en modo kernel (básicamente funciones del sistema de bajo nivel) lee información, la dirección se confirma con la copia almacenada también en la pila oculta. El proceso finaliza si hay alguna discrepancia.

¿Cuáles son los requisitos para ejecutar la protección de pila forzada por hardware en su PC?

Como característica de bajo nivel con dependencias de hardware específicas, esta protección de pila mejorada tiene requisitos de hardware elevados. Sólo los procesadores que admitan las últimas funciones de virtualización de CPU pueden implementar esta medida de seguridad.

Para Intel, esto significa Control-Flow Enforcement Technology (CET), mientras que AMD simplemente la llama AMD Shadow Stacks. Incluso cuando su procesador admita esta función, la virtualización de la CPU y la integridad de la memoria deben estar habilitadas para que surta efecto.

Sin embargo, tenga en cuenta que las funciones de seguridad relacionadas con la virtualización también pueden tener un impacto menor en el rendimiento de la computadora. Esta es principalmente la razón por la que estas funciones no suelen estar habilitadas de forma predeterminada.

¿Qué hacer si la protección de pila aplicada por hardware en modo kernel está desactivada?

Existen muchas razones por las que la protección de pila aplicada por hardware en modo kernel podría estar desactivada en su PC. Es posible que su procesador no admita esta función o que simplemente requiera activación manual.

Pero antes de buscar la opción e intentar habilitarla, tómate un momento para considerar si es necesario. Porque para la mayoría de los usuarios, el aislamiento central y las funciones de seguridad relacionadas pueden resultar innecesarios.

Los virus y malware normales se tratan con eficazmente por Microsoft Windows Defender. A menos que su sistema albergue datos confidenciales que podrían ser atacados específicamente por piratas informáticos dedicados, realmente no necesita protección de pila en su PC.

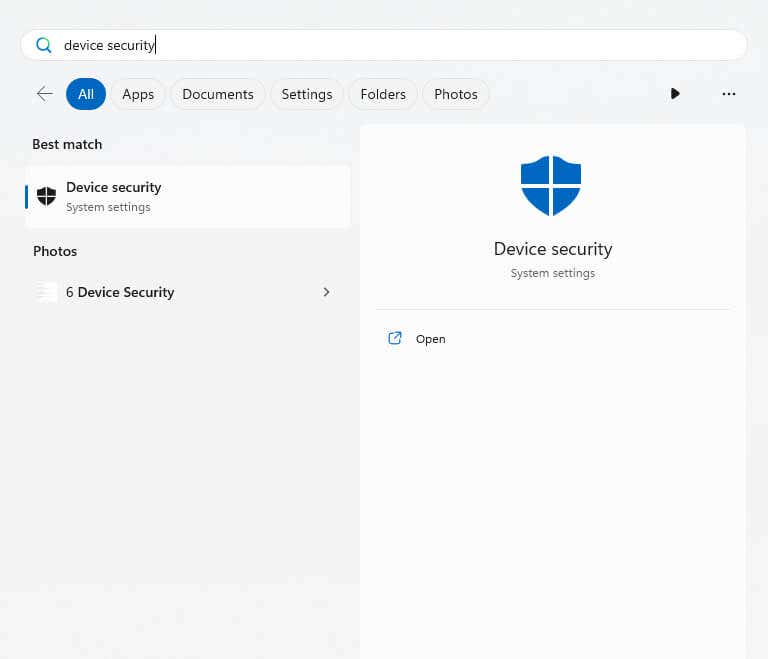

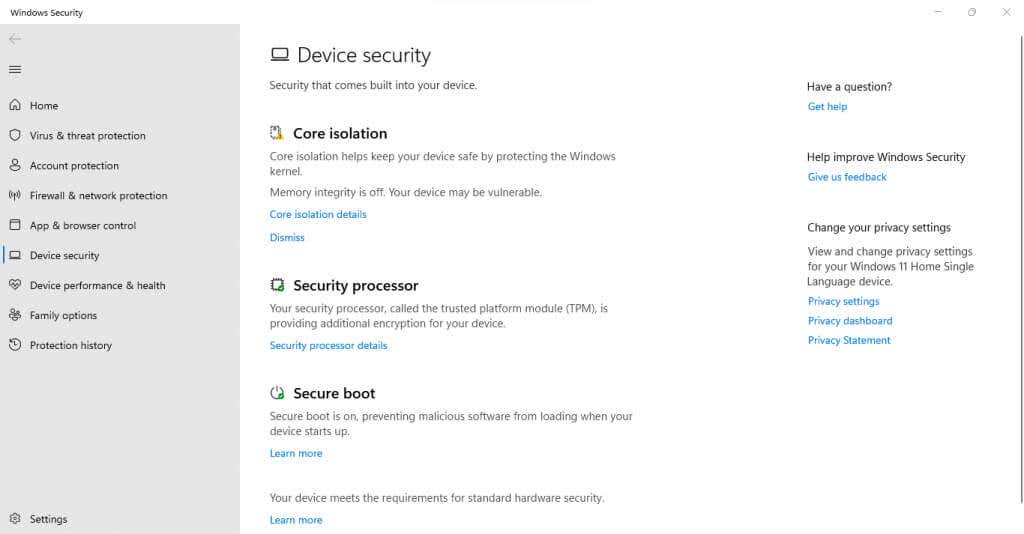

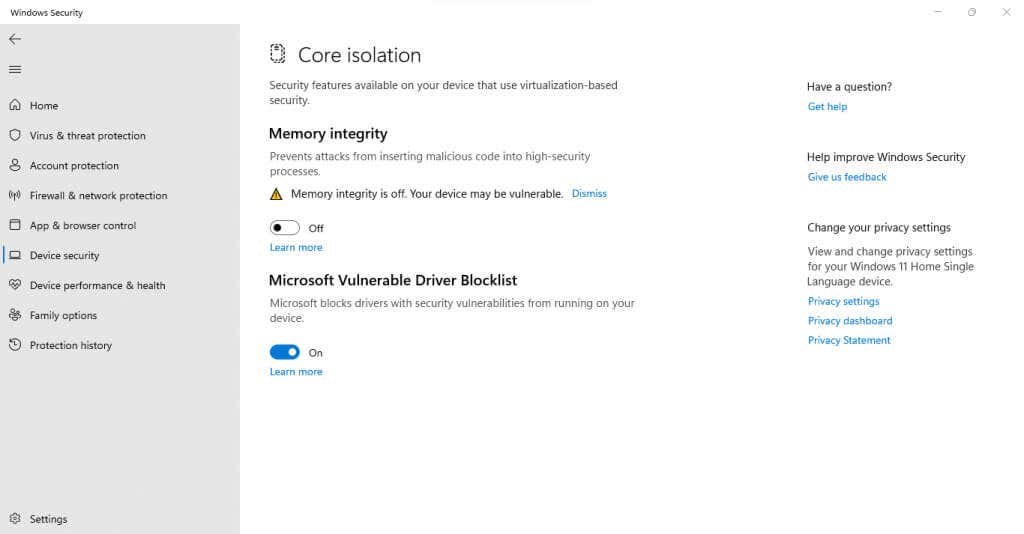

Pero si desea habilitar la función, aquí le explicamos cómo hacerlo:

Si ves la opción pero está atenuada, solo necesitas habilitar la virtualización en el BIOS y habilitar la integridad de la memoria también. Una vez hecho esto, puede activar la Protección de pila aplicada por hardware en modo kernel. Reinicie su PC y el cambio surtirá efecto.

Ocasionalmente, la función será bloqueada por controladores incompatibles, momento en el que podrá eliminar la actualización de los controladores. Aunque este problema se ha vuelto menos común después de las últimas actualizaciones.

¿Vale la pena la protección de pila forzada por hardware en modo kernel en Windows 11?

Windows 11 viene con una serie de funciones de seguridad avanzadas diseñadas para disuadir incluso los intentos de piratería más dedicados. La mayoría de estas funciones, como TPM o Arranque seguro, vienen habilitadas de forma predeterminada en los sistemas compatibles.

Pero la protección de pila aplicada por hardware en modo kernel es diferente. Dado que puede tener un ligero impacto en el rendimiento y no es esencial para la mayoría de los sistemas, debe habilitarse manualmente. Sin mencionar los requisitos de hardware más estrictos para esta función, a diferencia del TPM, que es casi universal incluso en chips algo más antiguos.

Entonces, si ve la opción en la ventana Seguridad del dispositivo y le preocupan los ataques de virus de bajo nivel, puede habilitar la protección de pila aplicada por hardware para garantizar una seguridad perfecta. Si el impacto en el rendimiento se vuelve notable, siempre puedes desactivarlo nuevamente.

.