Para mayor seguridad, quería restringir el acceso a mi conmutador Cisco SG300-10 a una sola dirección IP en mi subred local. Después de inicialmente configurando mi nuevo interruptor algunas semanas atrás, no estaba feliz de saber que cualquier persona conectada a mi LAN o WLAN podría acceder a la página de inicio de sesión simplemente conociendo la dirección IP del dispositivo.

Terminé revisando el manual de 500 páginas para ver cómo bloquear todas las direcciones IP, excepto las que quería para el acceso de administración. Después de muchas pruebas y varias publicaciones en los foros de Cisco, ¡lo descubrí! En este artículo, lo guiaré por los pasos para configurar los perfiles de acceso y las reglas de los perfiles para su conmutador Cisco.

Nota: El siguiente método voy a describe también le permite restringir el acceso a cualquier cantidad de servicios habilitados en su conmutador. Por ejemplo, puede restringir el acceso a SSH, HTTP, HTTPS, Telnet o todos estos servicios por dirección IP.

Crear perfil de acceso de administración & amp; Reglas

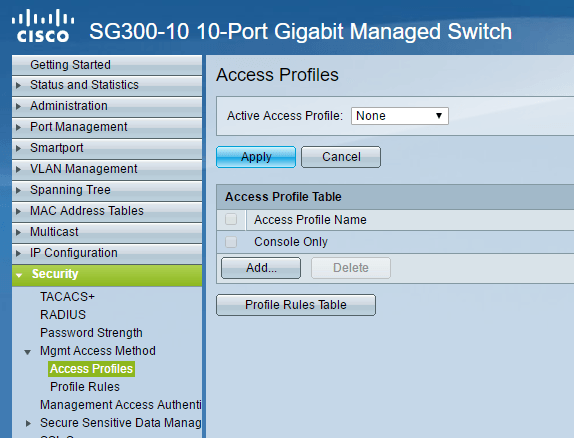

Para comenzar, inicie sesión en la interfaz web para su cambio y expanda Seguridady luego expanda Método de acceso a la administración. Continúe y haga clic en Perfiles de acceso.

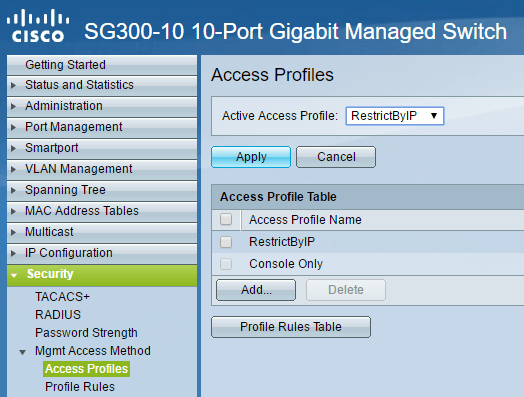

Lo primero que debemos hacer es crear un nuevo perfil de acceso . De forma predeterminada, solo debería ver el perfil Solo consola. Además, notará en la parte superior que Ningunoestá seleccionado al lado de Perfil de acceso activo. Una vez que hayamos creado nuestro perfil y nuestras reglas, tendremos que seleccionar el nombre del perfil aquí para activarlo.

Ahora haga clic en el botón Agregary esto debería abra un cuadro de diálogo donde podrá nombrar su nuevo perfil y también agregar la primera regla para el nuevo perfil.

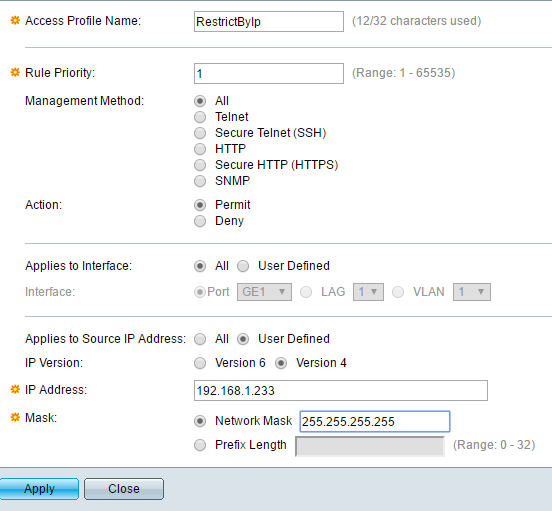

En la parte superior, dale un nombre a tu nuevo perfil. Todos los otros campos se relacionan con la primera regla que se agregará al nuevo perfil. Para Regla Prioridad, debe elegir un valor entre 1 y 65535. La forma en que Cisco trabaja es que la regla con la prioridad más baja se aplica primero. Si no coincide, se aplica la siguiente regla con la prioridad más baja.

En mi ejemplo, elegí una prioridad de 1porque quiero que se procese esta regla primero. Esta regla será la que permita la dirección IP a la que deseo dar acceso al conmutador. En Método de gestión, puede elegir un servicio específico o elegir todo, lo que restringirá todo. En mi caso, elegí todo porque solo tengo SSH y HTTPS habilitados de todos modos y administro ambos servicios desde una computadora.

Tenga en cuenta que si quiere proteger solo SSH y HTTPS, entonces necesitará crea dos reglas separadas La Acciónsolo puede ser Denegaro Permiso. Para mi ejemplo, elegí Permisoya que esto será para la IP permitida. A continuación, puede aplicar la regla a una interfaz específica en el dispositivo o puede dejarla en Todopara que se aplique a todos los puertos.

En Se aplica a la dirección IP de origen, tenemos que elegir Definido por el usuarioaquí y luego elegir Versión 4, a menos que esté trabajando en una Entorno IPv6, en cuyo caso elegiría la Versión 6. Ahora escriba la dirección IP a la que se permitirá el acceso y escriba una máscara de red que coincida con todos los bits relevantes que se van a examinar.

Por ejemplo, desde mi dirección IP es 192.168.1.233, se debe examinar toda la dirección IP y, por lo tanto, necesito una máscara de red de 255.255.255.255. Si quisiera que la regla se aplicara a todos en la subred completa, usaría una máscara de 255.255.255.0. Eso significaría que cualquiera con una dirección 192.168.1.x estaría permitido. Eso no es lo que quiero hacer, obviamente, pero espero que eso explique cómo usar la máscara de red. Tenga en cuenta que la máscara de red no es la máscara de subred para su red. La máscara de red simplemente dice qué bits debe mirar Cisco al aplicar la regla.

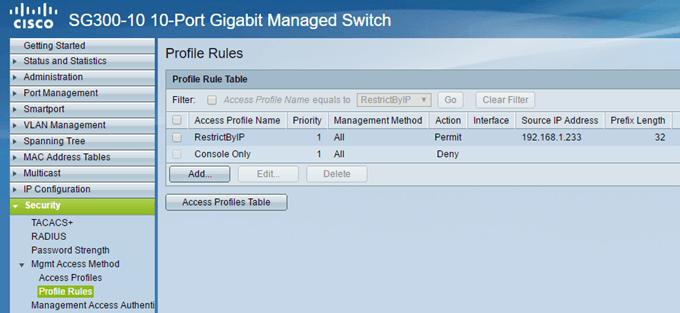

Haga clic en Aplicary ¡ahora debería tener un nuevo perfil de acceso y regla! Haga clic en Reglas de perfilen el menú de la izquierda y verá la nueva regla en la parte superior.

Ahora tenemos que agregar nuestra segunda regla. Para hacer esto, haga clic en el botón Agregarque se muestra debajo de la Tabla de reglas de perfil.

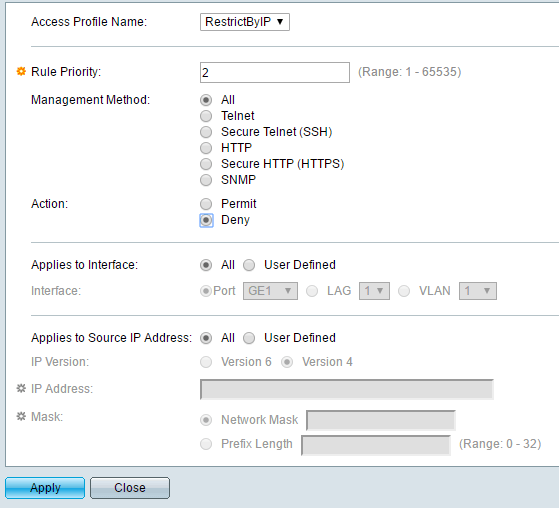

La segunda regla es realmente simple. En primer lugar, asegúrese de que el nombre del perfil de acceso sea el mismo que acabamos de crear. Ahora, solo le damos prioridad a la regla de 2y seleccionamos Denegarpara la Acción. Asegúrese de que todo lo demás esté configurado en Todo. Esto significa que todas las direcciones IP serán bloqueadas. Sin embargo, dado que nuestra primera regla se procesará primero, se permitirá esa dirección IP. Una vez que una regla coincide, las otras reglas son ignoradas. Si una dirección IP no coincide con la primera, llegará a esta segunda regla, donde coincidirá y se bloqueará. ¡Bien!

Finalmente, tenemos que activar el nuevo perfil de acceso. Para hacerlo, vuelva a Perfiles de accesoy seleccione el nuevo perfil de la lista desplegable en la parte superior (junto a Perfil de acceso activo). Asegúrate de hacer clic en Aplicary estarás listo.

Recuerda que la configuración actualmente solo se guarda en la configuración en ejecución. Asegúrese de ir a Administración- Administración de archivos- Copiar / Guardar configuraciónpara copiar la configuración en ejecución a la configuración de inicio.

Si desea permitir el acceso de más de una dirección IP al conmutador, simplemente cree otra regla como la primera, pero dele una mayor prioridad. También deberá asegurarse de cambiar la prioridad de la regla Denegarpara que tenga una prioridad mayor que todas las reglas Permiso. Si tiene algún problema o no puede hacer que funcione, no dude en publicarlo en los comentarios y trataré de ayudarlo. ¡Disfruta!