Recientemente un amigo terminó y me preguntó si había alguna forma de saber si alguien estaba monitoreando su computadora o no. Tenía la sensación de que su novio, experto en informática, había instalado algo en su computadora para controlar lo que estaba haciendo.

Hace varios años, escribí un artículo sobre detección de monitoreo de computadora y correo electrónico revisando los puertos abiertos en el firewall y viendo si todo se enruta a través de un servidor proxy. Sin embargo, es un artículo bastante antiguo y hay tantos programas que son realmente imposibles de detectar hoy en día. No solo eso, muchas veces ni siquiera tiene que instalar un software para monitorear la computadora de alguien.

Por ejemplo, si una persona puede acceder a su enrutador inalámbrico, entonces pueden monitorear su actividad sin tener que toca la computadora. Lee mi publicación anterior sobre cómo puedes bloquea sitios web desde tu enrutador para comprender el principio. Entonces, si un pariente o familiar u otra persona importante tiene acceso a su enrutador, pueden supervisarlo.

Además, Windows tiene una función llamada Política de grupo o Política local que básicamente permite a los administradores cambiar la configuración en la computadora y porque es una función incorporada de Windows, nunca será capturada por los escáneres de virus ni aparecerá en ningún otro lugar del sistema.

En este artículo, voy a contarles un par de cosas que puede hacer para asegurarse de que nadie esté monitoreando su computadora sin intentar enseñarle cómo encontrarla en su computadora o red. A veces simplemente no va a ser posible, pero ya que tienes control sobre el hardware, aún puedes detenerlo. He aquí cómo.

Método 1 - Análisis de virus y malware

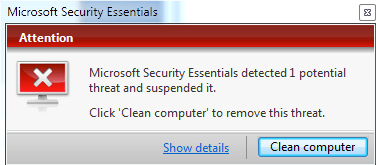

Si se ha instalado algo e incluso si está muy escondido en el sistema, escanea tu computadora con múltiples virus, antimalware, y los programas anti-rootkit posiblemente podrían encontrarlo. Mira mi publicación anterior en diferentes formas de encontrar y eliminar virus. Además, lea mi publicación sobre cómo proteger su computadora de los hackers y virus.

Si el programa instalado es realmente furtivo, puede incluso tiene ciertas formas de agregarse a la lista de excepciones en su programa antivirus. Una mejor forma de escanear es realizar un escaneo sin conexión de Windows. Esto básicamente significa que busca virus antes de que Windows incluso se cargue. Mira mi publicación en realizar una exploración de virus fuera de línea. Además, instalar un buen software de eliminación de software espía y malware se ejecuta en tiempo real.

Si no encuentra absolutamente nada realizando todos estos escaneos, entonces su próximo paso es asegurarse de que Windows no se haya incluido de otras maneras .

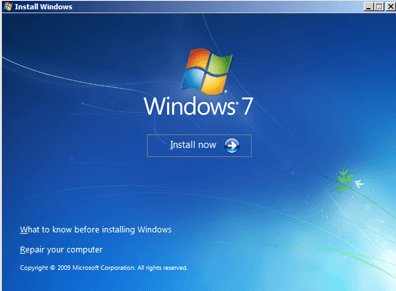

Método 2 - Limpiar / reparar Instalar Windows

Como mencioné anteriormente, hay formas de monitorear una computadora sin necesariamente instalar un programa que se considere un virus. En este tipo de casos, a menos que sea realmente conocedor de la tecnología, no podrá averiguar si está supervisando o no.

Sin embargo, aún puedes hacer algo al respecto. En Windows, puede realizar una instalación limpia o una instalación de reparación. La instalación limpia borrará el sistema operativo y todos los datos y lo iniciará desde cero. Una instalación de reparación es otra opción que restablece básicamente Windows, pero mantiene todos sus datos y programas.

Recomiendo hacer una instalación limpia si realmente crees que alguien te está monitoreando. Todo se ha ido y, por lo tanto, su sistema estará absolutamente limpio, sin posibilidad de ser monitoreado desde la computadora misma. Hay muchas guías en línea para realizar una instalación limpia, que de todos modos podría no ser una mala idea si nunca lo ha hecho antes.

Vea mis publicaciones en limpieza instale Windows 10. Esta es, de lejos, la forma más garantizada de garantizar que nadie esté monitoreando su computadora desde la máquina misma.

Método 3 - Restablecer y asegurar el enrutador inalámbrico

El otro punto débil cuando se trata para ser monitoreado es el enrutador inalámbrico. La mayoría de las personas no se preocupan demasiado por eso, pero es una de las cosas más fáciles de hackear y muchas veces alguien puede obtener acceso sin necesidad de realizar un hack.

Por ejemplo, muchas personas protegen sus redes inalámbricas y piensan que la red es altamente segura. Sí, es cierto que nadie puede acceder de forma instantánea a la red cuando intenta conectarse, pero ¿recordó establecer una contraseña en la página de administración web de su enrutador? Si no configuró una contraseña para la página web de administración de su enrutador, cualquiera podría simplemente conectar su computadora directamente al enrutador y cambiar todas las configuraciones a su gusto.

También aprendí que las personas que con mayor probabilidad lo controlarán son las personas que están bastante cerca y tienen acceso a cosas como su computadora o su enrutador. ¿Entonces que puedes hacer? Adelante y restablecer completamente el enrutador inalámbrico. Por lo general, hay un botón de reinicio en la parte posterior del enrutador que puede mantener durante 10 a 15 segundos que lo restablecerá. Cualquier configuración configurada se perderá y todo volverá a los valores predeterminados de fábrica. Entonces, si alguien logró cambiar el servidor DNS u otra cosa, todo habrá desaparecido.

En este punto, debe hacer dos cosas: primero, asegurar la red inalámbrica usando WPA2 con AES o TKIP y luego establezca una contraseña para su enrutador. Todos los enrutadores vienen con nombres de usuario y contraseñas predeterminados, que deben cambiarse de inmediato. Además, lea mi publicación sobre cómo evitar que usuarios no autorizados accedan a su red inalámbrica.

Método 4 - Usar una red diferente

Muchas veces cuando alguien está monitoreando su computadora, generalmente depende de la red a la que está conectado también. Por ejemplo, alguien puede haber instalado un programa registrador de teclas que carga datos a otra computadora en la misma red. O puede ser un programa que se ejecuta en otra computadora que escucha y espera que se le envíen datos desde la computadora monitoreada.

En este tipo de casos, puede intentar usar una red diferente. Por ejemplo, si está utilizando la red inalámbrica en su hogar, tal vez pueda intentar conectar su computadora portátil o computadora a Internet mediante una conexión telefónica conectada. Sé que en mi oficina tenían una herramienta de espionaje de red corporativa y solía evitarla al desconectar mi computadora de la red corporativa y luego usar mi teléfono inteligente, conectarlo a mi computadora a través de USB y acceder a Internet de esa manera.

Esto no asegurará que no esté siendo monitoreado en todos los casos, pero ayuda a prevenir algunos tipos de monitoreo dependiendo de cómo la persona lo configuró.

Método 5 - Desenchufar o desconectar

Por último, siempre puede desconectar su computadora o desconectar su máquina de la red. No es la solución ideal, obviamente, pero asegurará que nadie te esté monitoreando. Básicamente, es bueno desenchufar y luego seguir los otros métodos mencionados anteriormente. En caso de que alguien tenga un programa en el que puedan ver su computadora de escritorio o remotamente, entonces la desconexión obviamente evitará que vean lo que está pasando.

En general, aprendí que tratar de descubrir la fuente del monitoreo es demasiado difícil a menos que realmente seas un fanático de la informática. Lo mejor que puede hacer si cree que lo están supervisando es restablecer todos sus sistemas actuales. La computadora y la red inalámbrica son las vías principales para acceder a su computadora, de modo que si las reinicia, puede estar bastante seguro de saber que ya no las está monitoreando.

¿Cuáles son sus pensamientos? ¿Sientes que estás siendo monitoreado? ¿Tiene problemas para realizar alguno de los pasos mencionados anteriormente? Siéntase libre de publicar sus comentarios y lo ayudaré. ¡Disfruta!