Como profesional de TI, rutinariamente superviso las computadoras y los correos electrónicos de los empleados. Es esencial en un entorno de trabajo para fines administrativos y de seguridad. La supervisión del correo electrónico, por ejemplo, le permite bloquear archivos adjuntos que podrían contener virus o spyware. La única vez que tengo que conectarme a la computadora de un usuario y trabajar directamente en su computadora es solucionar un problema.

Sin embargo, si sientes que estás siendo monitoreado cuando no deberías estarlo, hay algunos pequeños trucos que puedes usar para determinar si tienes razón. En primer lugar, monitorear la computadora de alguien significa que puede ver todo lo que está haciendo en su computadora en tiempo real. Bloquear sitios pornográficos, eliminar archivos adjuntos o bloquear el correo no deseado antes de que llegue a su bandeja de entrada, etc., en realidad no es un monitoreo, sino más bien un filtrado.

El GRAN problema que quiero enfatizar antes de seguir es que si en un entorno corporativo y cree que está siendo monitoreado, debe suponer que puede ver TODO lo que hace en la computadora. Además, suponga que no podrá encontrar realmente el software que está grabando todo. En entornos corporativos, las computadoras están tan personalizadas y reconfiguradas que es casi imposible detectar algo a menos que sea un hacker. Este artículo está más orientado a los usuarios domésticos que piensan que un amigo o un miembro de su familia está tratando de controlarlos.

Monitorización de la computadora

Así que ahora, si todavía crees que alguien te está espiando, esto es lo que puedes hacer! La manera más fácil y simple de que alguien pueda iniciar sesión en su computadora es mediante el uso de escritorio remoto. Lo bueno es que Windows no admite múltiples conexiones concurrentes mientras alguien inicia sesión en la consola (hay un truco para esto, pero no me preocuparía). Lo que esto significa es que si ha iniciado sesión en su computadora XP, 7 o Windows 8 y alguien se ha conectado a ella mediante la característica ESCRITORIO REMOTO INTEGRADOde Windows, su pantalla se bloqueará y Dirá quién está conectado.

Entonces, ¿por qué es útil? Es útil porque significa que para que alguien se conecte a TU sesión sin que te des cuenta o se tome control de tu pantalla, usan software de terceros. Sin embargo, en 2014, nadie va a ser tan obvio y es mucho más difícil detectar software oculto de software de terceros.

Si buscamos software de terceros, que generalmente se conoce como software de terceros. como software de control remoto o software de computación en red virtual (VNC), tenemos que empezar desde cero. Por lo general, cuando alguien instala este tipo de software en su computadora, debe hacerlo mientras usted no está allí y tienen que reiniciar su computadora. Entonces, lo primero que podría darte pistas es si tu computadora se ha reiniciado y no recuerdas haberlo hecho.

En segundo lugar, debes verificar tu menú Inicio - Todos los programasy para ver si está instalado algo como VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC, etc. Muchas veces las personas son descuidadas y creen que un usuario normal no sabrá qué es un software y simplemente lo ignorará. Si alguno de esos programas está instalado, alguien puede conectarse a su computadora sin que lo sepa mientras el programa se esté ejecutando en segundo plano como un servicio de Windows.

Eso nos lleva al tercer punto. Por lo general, si uno de los programas enumerados anteriormente está instalado, habrá un ícono para él en la barra de tareas porque necesita estar funcionando constantemente.

Compruebe todos sus iconos (incluso los ocultos) y vea qué se está ejecutando. Si encuentras algo de lo que no has oído hablar, haz una búsqueda rápida en Google para ver qué aparece. Es bastante fácil para el software de supervisión ocultar el icono de la barra de tareas, por lo que si no ve nada inusual allí, no significa que no tiene instalado un software de supervisión.

Entonces, si no aparece nada en los lugares obvios, pasemos a las cosas más complicadas.

Comprobar puertos de firewall

Una vez más, como se trata de aplicaciones de terceros, deben conectarse a Windows en diferentes comunicaciones. puertos. Los puertos son simplemente una conexión de datos virtual mediante la cual las computadoras comparten información directamente. Como ya sabrá, Windows viene con un firewall incorporado que bloquea muchos de los puertos entrantes por razones de seguridad. Si no está ejecutando un sitio FTP, ¿por qué debería abrir su puerto 23, ¿verdad?

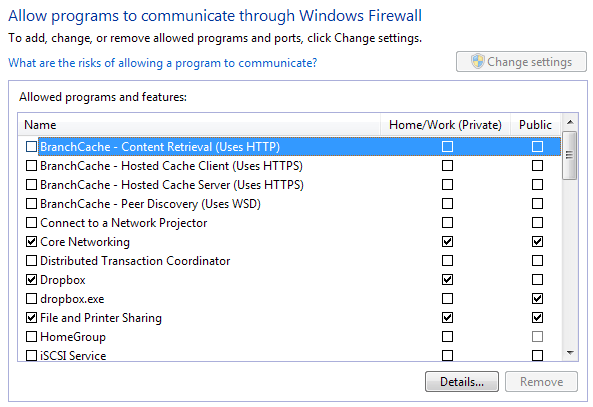

Entonces, para que estas aplicaciones de terceros se conecten a su computadora, deben pasar por un puerto, que tiene que estar abierto en su computadora. Puede verificar todos los puertos abiertos en Iniciar, Panel de controly Windows Firewall. Luego haga clic en Permitir un programa de características a través del Firewall de Windowsen el lado izquierdo.

Aquí podrá vea una lista de programas con casillas de verificación al lado de ellos. Los que están marcados son "abiertos" y los no marcados o no listados están "cerrados". Repase la lista y vea si hay un programa con el que no está familiarizado o que coincide con VNC, control remoto, etc. ¡De ser así, puede bloquear el programa anulando la casilla!

Verificar conexiones salientes

Desafortunadamente, es un poco más complicado que esto. En algunos casos, puede haber una conexión entrante, pero en muchos casos, el software instalado en su computadora solo tendrá una conexión de salida a un servidor. En Windows, todas las conexiones de outbounds están permitidas, lo que significa que nada está bloqueado. Si todo el software de espionaje lo hace es registrar datos y enviarlos a un servidor, entonces solo utiliza una conexión de salida y, por lo tanto, no aparecerá en esa lista de firewall.

Para atrapar un programa como ese , tenemos que ver las conexiones salientes desde nuestra computadora a los servidores. Hay muchas maneras en que podemos hacer esto y voy a hablar sobre uno o dos aquí. Como dije antes, ahora es un poco complicado porque estamos lidiando con un software realmente furtivo y no vas a encontrarlo fácilmente.

TCPView

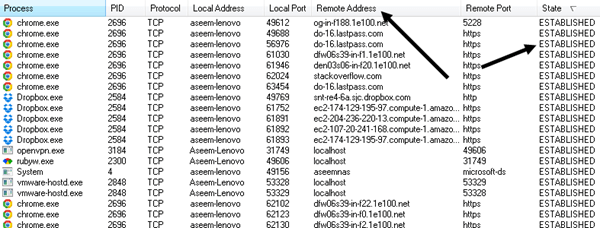

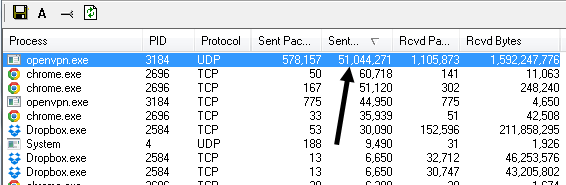

Primero, descarga un programa llamado TCPView de Microsoft. Es un archivo muy pequeño y ni siquiera tiene que instalarlo, simplemente descomprímalo y haga doble clic en Tcpview. La ventana principal se verá así y probablemente no tenga sentido.

Básicamente, le muestra todas las conexiones desde su computadora a otras computadoras. En el lado izquierdo está el nombre del proceso, que serán los programas en ejecución, es decir, Chrome, Dropbox, etc. Las únicas otras columnas que debemos ver son Dirección remotay Estado. Continúa y ordena por columna de estado y mira todos los procesos enumerados en ESTABLECIDO. Establecido significa que actualmente hay una conexión abierta. Tenga en cuenta que el software de espionaje puede no estar siempre conectado al servidor remoto, por lo que es una buena idea dejar este programa abierto y monitorear los nuevos procesos que puedan aparecer bajo el estado establecido.

Lo que quiere hacer es filtrar esa lista a procesos cuyo nombre no reconoce. Chrome y Dropbox están bien y no son motivo de alarma, pero ¿qué es openvpn.exe y rubyw.exe? Bueno, en mi caso, utilizo una VPN para conectarme a Internet, por lo que esos procesos son para mi servicio VPN. Sin embargo, puede simplemente buscar en Google esos servicios y descubrirlo usted mismo rápidamente. El software VPN no es un software de espionaje, por lo que no te preocupes. Cuando busque un proceso, podrá saber instantáneamente si es seguro si solo mira los resultados de la búsqueda.

Otra cosa que desea verificar son las columnas de la derecha, llamadas paquetes enviados. Bytes enviados, etc. Ordene por bytes enviados y podrá ver instantáneamente qué proceso está enviando la mayor cantidad de datos desde su computadora. Si alguien está monitoreando su computadora, tiene que estar enviando los datos a alguna parte, por lo tanto, a menos que el proceso esté oculto extremadamente bien, debería verlo aquí.

Process Explorer

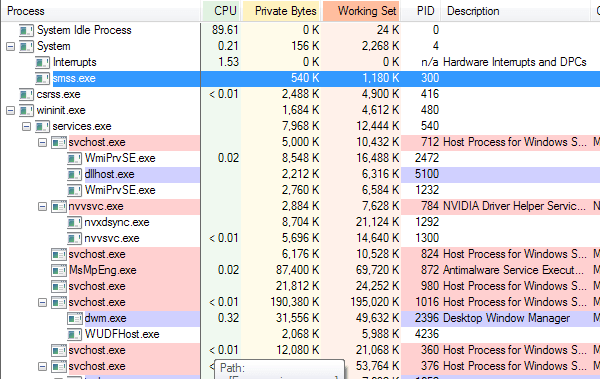

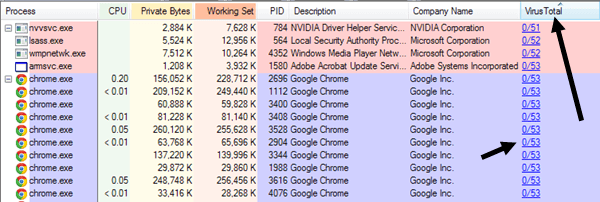

Otro programa que puedes utilizar para encontrar todos los procesos que se ejecutan en tu computadora es Process Explorer de Microsoft. Cuando lo ejecute, verá mucha información sobre cada proceso e incluso procesos secundarios que se ejecutan dentro de los procesos principales.

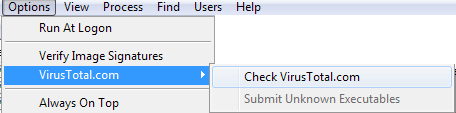

Proceso Explorer es bastante sorprendente porque se conecta con VirusTotal y puede indicarle al instante si un proceso se ha detectado como malware o no. Para hacerlo, haga clic en Opciones, VirusTotal.comy luego en Comprobar VirusTotal.com. Te llevará a su sitio web para leer los TOS, solo cierra eso y haz clic en Síen el diálogo del programa.

Una vez que lo haga, verá una nueva columna que muestra la última tasa de detección de escaneo para muchos de los procesos. No podrá obtener el valor de todos los procesos, pero es mejor que nada. Para los que no tienen puntaje, continúe y busque manualmente esos procesos en Google. Para los que tienen puntuaciones, lo que quiere es decir 0 / XX. Si no es 0, siga adelante y busque el proceso o haga clic en los números que se llevarán al sitio web de VirusTotal para ese proceso.

I También tienden a ordenar la lista por Nombre de la empresa y cualquier proceso que no tenga una empresa en la lista, yo Google para verificar. Sin embargo, incluso con estos programas, es posible que aún no vea todos los procesos.

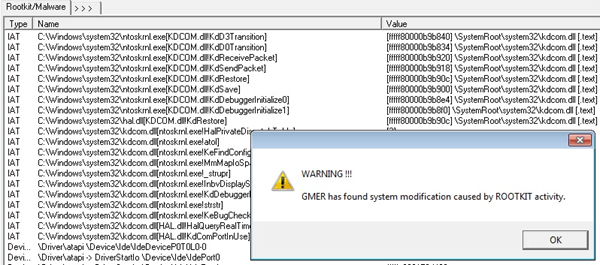

Rootkits

También hay un programa de sigilo de clase llamado rootkits, que los dos programas anteriores ni siquiera podrán ver. En este caso, si no encuentra nada sospechoso al verificar todos los procesos anteriores, deberá probar herramientas aún más robustas. Otra buena herramienta de Microsoft es Revelador de Rootkit, sin embargo, es muy antigua.

Otras buenas herramientas anti-rootkit son Malwarebytes Anti-Rootkit Beta, que recomiendo desde su creación. la herramienta anti-malware fue clasificada como la número 1 en 2014. Otra popular es GMER.

Sugiero que instale estas herramientas y ejecutarlos. Si encuentran algo, elimine o elimine lo que sugieran. Además, debe instalar un software anti-malware y anti-virus. Muchos de estos programas de sigilo que usan las personas se consideran malware / virus, por lo que se eliminarán si ejecuta el software adecuado. Si se detecta algo, asegúrese de buscarlo en Google para saber si estaba o no supervisando el software.

Correo electrónico y amp; Supervisión del sitio web

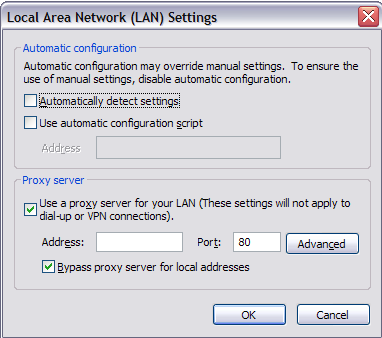

Para verificar si su correo electrónico está siendo monitoreado también es complicado, pero nos quedaremos con las cosas fáciles para este artículo. Cada vez que envía un correo electrónico desde Outlook o algún cliente de correo electrónico en su computadora, siempre tiene que conectarse a un servidor de correo electrónico. Ahora puede conectarse directamente o puede conectarse a través de lo que se denomina un servidor proxy, que toma una solicitud, la altera o la verifica, y la reenvía a otro servidor.

Si está pasando por un servidor proxy para correo electrónico o navegación web, que los sitios web a los que accede o los correos electrónicos que escribe se pueden guardar y ver más adelante. Puede verificar los dos y así es cómo. Para IE, vaya a Herramientas, luego Opciones de Internet. Haga clic en la pestaña Conexionesy seleccione Configuración de LAN.

Si el servidor proxy La casilla de verificación está marcada y tiene una dirección IP local con un número de puerto, lo que significa que primero está pasando por un servidor local antes de que llegue al servidor web. Esto significa que cualquier sitio web que visite primero pasa por otro servidor que ejecuta algún tipo de software que bloquea la dirección o simplemente lo registra. La única vez que estaría algo seguro es si el sitio que está visitando usa SSL (HTTPS en la barra de direcciones), lo que significa que todo lo que se envía desde su computadora al servidor remoto está encriptado. Incluso si su empresa capturara los datos intermedios, se cifraría. Digo algo seguro porque si hay un software de espionaje instalado en su computadora, puede capturar las pulsaciones de teclas y, por lo tanto, capturar lo que escriba en esos sitios seguros.

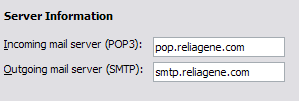

Para su correo electrónico corporativo, está buscando lo mismo , una dirección IP local para los servidores de correo POP y SMTP. Para verificar en Outlook, vaya a Herramientas, Cuentas de correo electrónicoy haga clic en Cambiar o Propiedades, y encuentre los valores para el servidor POP y SMTP. Desafortunadamente, en entornos corporativos, el servidor de correo electrónico es probablemente local y, por lo tanto, definitivamente se lo está monitoreando, incluso si no se trata de un proxy.

Siempre debe tener cuidado al escribir correos electrónicos o explorar sitios web mientras se encuentra en la oficina. ¡Intentar romper la seguridad también podría meterlo en problemas si descubren que usted pasó por alto sus sistemas! A la gente de TI no le gusta eso, ¡puedo decírtelo por experiencia! Sin embargo, si desea asegurar su navegación web y actividad de correo electrónico, su mejor opción es utilizar VPN como acceso privado a Internet.

Esto requiere instalar un software en la computadora, que no podrá hacer en El primer lugar. Sin embargo, si puede, puede estar seguro de que nadie puede ver lo que está haciendo en su navegador, ¡siempre que no haya instalado un software local de espionaje! No hay nada que pueda ocultar sus actividades del software de espionaje instalado localmente porque puede grabar pulsaciones de teclas, etc., así que haga todo lo posible para seguir mis instrucciones y deshabilite el programa de monitoreo. Si tiene alguna pregunta o inquietud, siéntase libre de comentar. ¡Disfruta!