Casi todo el mundo ha oído hablar de los términos spyware, malware, virus, caballo de Troya, gusano informático, rootkit, etc., pero ¿realmente sabes la diferencia entre cada uno de ellos? Estaba tratando de explicar la diferencia a alguien y me confundí un poco. Con tantos tipos de amenazas, es difícil hacer un seguimiento de todos los términos.

En este artículo, revisaré algunas de las más importantes que escuchamos todo el tiempo y te contaré las diferencias . Sin embargo, antes de comenzar, saquemos primero otros dos términos: spyware y malware. ¿Cuál es la diferencia entre spyware y malware?

El software espía, en su significado original, básicamente significaba un programa que se instaló en un sistema sin su permiso o clandestinamente incluido con un programa legítimo que recopiló información personal sobre usted y luego lo envió a una máquina remota. Sin embargo, el spyware eventualmente fue más allá del monitoreo de la computadora y el término malware comenzó a usarse indistintamente.

El malware es básicamente cualquier tipo de software malicioso destinado a dañar la computadora, recopilar información y acceder a datos confidenciales , etc. El malware incluye virus, troyanos, rootkits, gusanos, keyloggers, spyware, adware y casi cualquier otra cosa que se te ocurra. Ahora hablemos de la diferencia entre un virus, troyano, gusano y rootkit.

Virus

Aunque los virus parecen como la mayoría del malware que encuentras en estos días, en realidad no es así. Los tipos más comunes de malware son troyanos y gusanos. Esa declaración se basa en la lista de las principales amenazas de malware publicadas por Microsoft:

http://www.microsoft.com/security/portal/threat/views.aspx

Entonces, ¿qué es un virus? Básicamente es un programa que puede propagarse (replicarse) de una computadora a otra. Lo mismo es cierto para un gusano también, pero la diferencia es que un virus generalmente tiene que inyectarse en un archivo ejecutable para poder ejecutar. Cuando se ejecuta el ejecutable infectado, puede propagarse a otros ejecutables. Para que un virus se propague, normalmente requiere algún tipo de intervención del usuario.

Si alguna vez descargó un archivo adjunto de su correo electrónico y terminó infectando su sistema, eso sería considerado un virus porque requiere que el usuario realmente abra el archivo. Hay muchas formas en que los virus se insertan hábilmente en archivos ejecutables. Un tipo de virus, llamado virus de la cavidad, puede insertarse en secciones usadas de un archivo ejecutable, sin dañar el archivo ni aumentar el tamaño del archivo.

El tipo de virus más común hoy en día es el Macro Virus. Estos son tristemente virus que inyectan productos de Microsoft como Word, Excel, Powerpoint, Outlook, etc. Dado que Office es tan popular y también está en la Mac, es obviamente la forma más inteligente de propagar un virus si eso es lo que estás buscando lograr.

Caballo de Troya

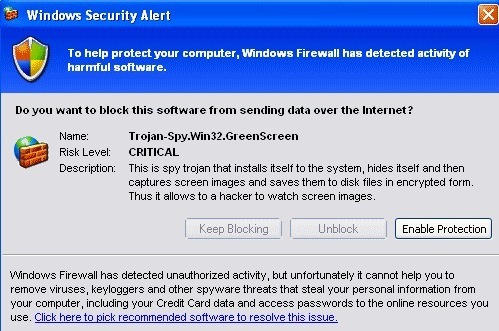

Un caballo de Troya es un programa de malware que no intenta replicarse, sino que se instala en un sistema de usuarios pretendiendo ser un programa de software legítimo. El nombre obviamente proviene de la mitología griega ya que el software se presenta como inofensivo y por lo tanto engaña al usuario para que lo instale en su computadora.

Una vez que se instala un caballo de Troya en la computadora de un usuario, no intenta inyectarse en un archivo como un virus, sino que permite que el pirata informático controle remotamente la computadora. Uno de los usos más comunes de una computadora infectada con un caballo de Troya es hacer que forme parte de una botnet. Una botnet es básicamente un conjunto de máquinas conectadas a través de Internet que luego pueden utilizarse para enviar spam o realizar ciertas tareas como ataques de denegación de servicio, que derriban sitios web.

Cuando estaba en la universidad en 1998, un popular Caballo de Troya en ese momento era Netbus. En nuestros dormitorios, solíamos instalarlo en las computadoras de los demás y jugar todo tipo de travesuras el uno al otro. Desafortunadamente, la mayoría de los Caballos de Troya bloquean las computadoras, roban datos financieros, registran las pulsaciones de teclas, miran tu pantalla con tus permisos y muchas cosas más tortuosas.

Computer Worm

Un gusano informático es como un virus, excepto que puede auto-replicarse. No solo se puede replicar por sí mismo sin necesidad de un archivo de host para insertarse, normalmente también usa la red para propagarse. Esto significa que un gusano puede causar un daño grave a una red en su conjunto, mientras que un virus generalmente ataca los archivos de la computadora que está infectada.

Todos los gusanos vienen con o sin una carga útil. Sin una carga útil, el gusano se replicará solo a través de la red y eventualmente reducirá la velocidad de la red debido al aumento en el tráfico causado por el gusano. Un gusano con una carga útil se replicará y tratará de realizar alguna otra tarea, como eliminar archivos, enviar correos electrónicos o instalar una puerta trasera. Una puerta trasera es solo una forma de eludir la autenticación y obtener acceso remoto a la computadora.

Los gusanos se propagan principalmente debido a las vulnerabilidades de seguridad en el sistema operativo. Es por eso que es importante instalar las últimas actualizaciones de seguridad para su sistema operativo.

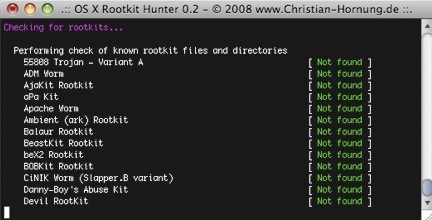

Rootkit

Un rootkit es un malware que es extremadamente difícil de detectar y que intenta esconderse activamente del usuario, del sistema operativo y de cualquier programa antivirus / antimalware. El software se puede instalar de muchas maneras, incluida la explotación de una vulnerabilidad en el sistema operativo u obteniendo acceso de administrador a la computadora.

Una vez que se haya instalado el programa y mientras tenga todos los privilegios de administrador, el El programa luego se ocultará y alterará el sistema operativo y el software instalados actualmente para evitar la detección en el futuro. Los rootkits son lo que escuchas que apagarán tu antivirus o se instalarán en el kernel del sistema operativo, por lo que tu única opción a veces es reinstalar todo el sistema operativo.

Los rootkits también pueden venir con cargas que ocultan otros programas como virus y registradores de teclas. Para deshacerse de un kit raíz sin reinstalar el sistema operativo, los usuarios deben arrancar primero en un sistema operativo alternativo y luego intentar limpiar el rootkit o, al menos, copiar los datos críticos.

Con suerte, esta breve descripción te brinda un mejor sentido de lo que significa la terminología diferente y cómo se relacionan entre sí. Si tiene algo que agregar que eché de menos, siéntase libre de publicarlo en los comentarios. ¡Disfruta!