La idea de protegerse de los piratas informáticos, espías y ataques maliciosos debe estar a la vanguardia de su mente cada vez que se conecte a Internet. Este es el objetivo principal de Colina y a VPN. Pero, cuando hablamos de Tor vs VPN, ¿cuánto sabes realmente?

Cuando se trata de garantizar que nuestra información personal y actividad en línea permanezca privada, las VPN y Tor son las herramientas más poderosas que puede utilizar. Ambos comparten similitudes sorprendentes, pero son sus diferencias las que los hacen útiles en situaciones específicas. Ya sea que evite un geobloque o navegando a través de la web oscura, deberá comprender qué opción es la adecuada para cada situación.

¿Qué es Tor y cómo funciona?

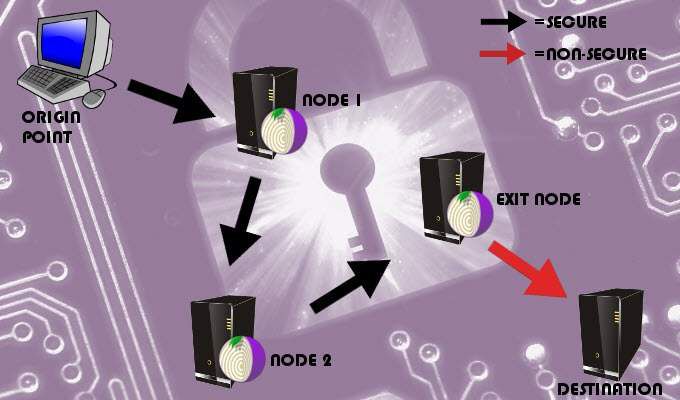

Tor, corto para The Onion Router, es un software gratuito que proporciona un servicio de tráfico oculto, que protege su identidad al encriptar su tráfico en línea y enrutarlo a través de múltiples nodos operados por voluntarios.

Cada nodo se beneficia del cifrado multicapa, lo que permite que la red vea solo la dirección IP del nodo antes y después. El nodo de salida también es visible y el único que puede ver sus datos cifrados.

Dado que los nodos son operados por voluntarios, cualquiera es libre de configurar un nodo de salida. El problema con esto es que un nodo mal configurado puede recolectar información privada que puede permanecer visible para los piratas informáticos y los espías. Tor evitará que toda la actividad de navegación se vincule con usted, pero cualquiera puede ver su tráfico una vez que abandona la red. Todo menos donde comienza, eso es.

Para mantener su privacidad segura, debe evitar enviar mensajes privados y otra información confidencial a través de su conexión.

In_content_1 all: [300x250] / dfp: [640x360]->Tor asignará una ruta que comienza desde su dispositivo, enrutando a través de dos nodos seleccionados al azar, hasta que finalmente llegue a un nodo de salida. Antes de enviar su paquete de datos al primer nodo, Tor aplicará tres capas de cifrado.

El primer nodo en el trip eliminará la capa más externa, que es la capa que sabe hacia dónde se dirige el paquete de datos. El segundo nodo repetirá este proceso, enviando su paquete de datos al nodo de salida de la red.

El nodo de salida elimina la capa final, revelando toda la información que llevaba el paquete de datos. Para que los hackers sigan adivinando, Tor continuará utilizando los mismos tres nodos durante no más de 10 minutos antes de crear una ruta completamente nueva y aleatoria para su tráfico.

Las ventajas de Tor

¿Qué son las VPN y cómo funcionan?

Una red privada virtual (VPN) proporciona cifrado de extremo a extremo desde su dispositivo a un servidor remoto en cualquier país en el que esté disponible un servidor. Mientras usa una VPN, su dirección IP está oculta, haciendo que parezca que está accediendo a Internet desde la ubicación del servidor remoto en lugar de su ubicación real.

Tendrá que elegir un proveedor, crear una cuenta, iniciar el cliente desde su dispositivo, iniciar sesión en, y luego seleccione el servidor apropiado. Un servidor apropiado dependerá de sus necesidades. Para una conexión más segura y rápida, se prefiere un servidor cercano. Si busca evadir el contenido bloqueado de la región, conéctese a un servidor en un país diferente con menos restricciones.

Una vez conectado, todos los datos se cifrarán antes de enrutarse a través del servidor elegido. Los datos luego atravesarán el túnel hasta el sitio web al que intentas acceder. Su IP será enmascarada del sitio web, y en su lugar será la dirección IP del servidor, haciendo que su acceso sea completamente anónimo.

Las ventajas de una VPN

Tor vs VPN - Combinando fuerzas

Al combinar Tor y VPN, Puede crear una fuente inagotable de seguridad en línea y protección de la privacidad. Hay dos formas de combinar una VPN y Tor; Tor sobre VPN o VPN sobre Tor. La elección estará determinada por sus necesidades.

Tor sobre VPN

Se deberá establecer una conexión VPN antes de abrir Tor. Hacerlo de esta manera permitirá que la VPN encripte su tráfico antes de hacer su negocio en Tor. Esto ocultará tu actividad Tor de tu ISP.

Su ISP no podrá ver los datos que se envían a través de Tor, a pesar de que aún pueden ver que está conectado a ellos. Dado que el nodo de entrada Tor no puede ver su IP real, se mostrará la IP de su servidor VPN, aumentando su anonimato.

Sin embargo, su tráfico no se cifra una vez que abandona la red Tor, dejándolo sin protección contra nodos de salida maliciosos. Deberá tener mucho cuidado al enviar información confidencial a través de su conexión.

Elija Tor sobre VPN si:

VPN sobre Tor

El uso de este método irá en la dirección opuesta a Tor sobre VPN. Tendrás que conectarte a la red Tor antes de iniciar sesión en tu VPN. Esto requerirá que sea más sólido técnicamente, ya que necesitará configurar su cliente VPN para que funcione con Tor.

El nodo de salida de Tor redirige su tráfico a su servidor VPN, eliminando el riesgo de nodos de salida maliciosos . Esto sucede porque su tráfico se descifra después de que abandona la red Tor.

El nodo de entrada aún podrá ver su IP real, pero su VPN solo verá la dirección del nodo de salida. Esto oculta el hecho de que está utilizando una VPN de su ISP, pero pueden ver que está en la red Tor. Esta configuración facilitará eludir el bloqueo geográfico, lo que le permitirá acceder a algunos nodos Tor que originalmente no pudo.

Elija VPN sobre Tor si: