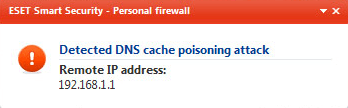

Tengo instalado ESET Smart Security en una de mis PC y recientemente recibí un mensaje de alerta que decía lo siguiente:

Detected DNS Cache Poisoning Attack is detected by the ESET personal firewall

¡Ups! Eso definitivamente no sonaba muy bien. Un ataque de envenenamiento de caché DNS es básicamente el mismo que la suplantación de DNS, que básicamente significa que la caché del servidor de nombres DNS se ha visto comprometida y cuando se solicita una página web, en lugar de obtener el servidor real, la petición es redirigida a un ordenador malicioso que puede descargar el software espía o virus a la computadora.

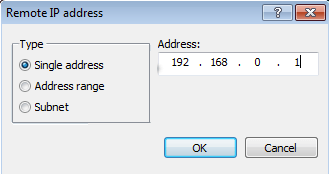

Decidí realizar un escaneo completo de antivirus y también descargué Malwarebytes e hice un escaneo en busca de malware también. Ninguno escaneó nada, así que comencé a investigar un poco más. Si miras la captura de pantalla de arriba, verás que la dirección IP "remota" es en realidad una dirección IP local (192.168.1.1). ¡Esa dirección IP realmente es la dirección IP de mi enrutador! ¿Entonces mi enrutador está envenenando mi caché DNS?

¡Realmente no! Según ESET, a veces puede detectar accidentalmente el tráfico interno de IP desde un enrutador u otro dispositivo como una posible amenaza. Este fue definitivamente el caso para mí porque la dirección IP era una IP local. Si recibe el mensaje y su dirección IP cae en uno de estos rangos a continuación, entonces es solo tráfico interno y no hay necesidad de preocuparse:

192.168.x.x

10.x.x.x

172.16.x.x to 172.31.x.x

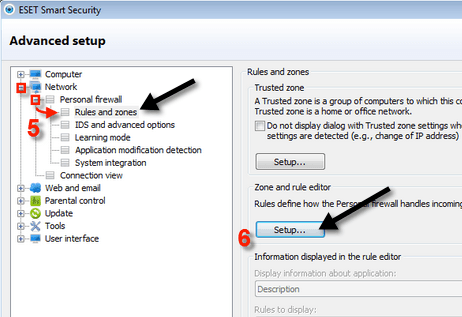

Si no es una dirección IP local, desplácese hacia abajo para obtener más instrucciones. Primero, te mostraré qué hacer si se trata de una IP local. Continúe y abra el programa ESET Smart Security y vaya al cuadro de diálogo Configuración avanzada. Expanda Red, luego Personal Firewally haga clic en Reglas y zonas.

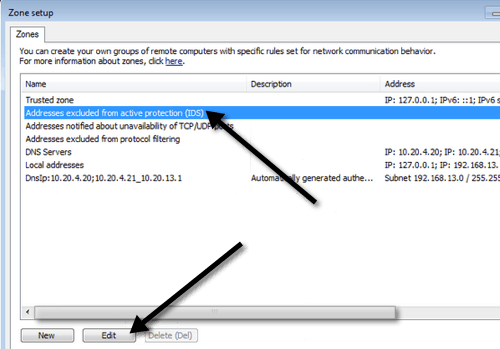

Haga clic en el botón Configuraciónen Editor de zonas y reglasy haga clic en la pestaña Zonas. Ahora haga clic en Dirección excluida de la protección activa (IDS)y haga clic en Editar.

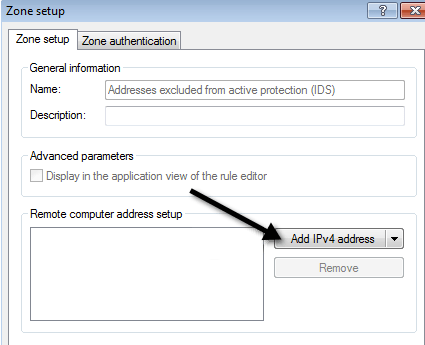

Luego, aparecerá un cuadro de diálogo Zonaconfiguracióny aquí desea hacer clic en Agregar dirección IPv4.

Ahora, ingrese la dirección IP que aparece cuando ESET detectó la amenaza.

Haga clic en Aceptar un par de veces para volver al programa principal. Ya no deberías recibir ningún mensaje de amenaza sobre ataques de envenenamiento de DNS provenientes de esa dirección IP local. Si no es una dirección IP local, ¡eso significa que en realidad podrías ser víctima de la suplantación del DNS! En ese caso, es necesario restablecer el archivo Hosts de Windows y borrar la caché DNS en su sistema.

La gente de ESET crean un archivo EXE que sólo puede descargar y ejecutar para restablecer el archivo Hosts originales y limpie la caché de DNS.

https://support.eset.com/kb2933/

Si no desea utilizar su archivo EXE por alguna razón, también puede usar el siguiente Fix It Descargue Microsoft para restaurar el archivo Hosts:

https://support.microsoft.com/en-us/help/972034/how-to-reset-the-hosts-file-back-to-the-default

Para borrar manualmente la caché de DNS en una PC con Windows, abra el símbolo del sistema y escriba lo siguiente línea:

Normalmente la mayoría de la gente nunca serán víctimas de suplantación de DNS y puede ser una buena idea para desactivar el servidor de seguridad de ESET y sólo tiene que utilizar el cortafuegos de Windows. Yo personalmente he encontrado que trae demasiados falsos positivos y termina por asustar a la gente en realidad más de protegerlos. ¡Disfruta!